Le vendredi 21 octobre 2016, les Etats-Unis d’Amérique furent victimes d’une panne majeure d’internet. Cette cyberattaque massive a particulièrement frappé de nombreux sites web ainsi que plusieurs réseaux sociaux tel que Twitter, Netflix, Reddit, LinkedIn, PayPal, le New York Times, Pinterest et bien d’autres géants de l’internet connus de tous. La durée de cette attaque a été impressionnante et a complètement paralysé l’accès à ces sites.

Cette attaque ne s’est pas produite sans aucune raison au préalable car les objets connectés sont vecteurs de ces diverses attaques. C’est aujourd’hui que la définition de l’internet des objets prend tout son sens… « L’Internet des objets (IdO ou IoT pour Internet Of Things) représente l’extension d’internet à des choses et à des lieux du monde physique » (Wikipédia, 2016). C’est dans ce sens que l’internet des objets peut avoir de réelles conséquences au sein de notre monde physique. Les objets connectés sont reliés à un large réseau, ces derniers pouvant-être connectés grâce au Wi-Fi ou plus récemment aux nouvelles technologies telles que SigFox et LoRa choisies par de grands opérateurs français. Pour les faire fonctionner, l’utilisateur a besoin d’intermédiaire tels que les smartphones ou les tablettes mais cela peut-être aussi des protocoles de communication qui leurs sont propres, c’est ainsi que ces objets vont pouvoir communiquer entre eux que nous appelons désormais les « objets connectés ».

L’attaque ayant paralysée pendant plusieurs heures de grands sites web a pris la forme d’un « déni de service » (DDoS denial of service attack en anglais). Afin d’illustrer dans le monde physique ce que peut-être une attaque par déni de service nous allons prendre un exemple. « Si une boulangerie fabrique 100 baguettes en une journée et que 10 000 clients attendent devant la boutique, elle fermera rapidement ses portes » (Raphaël GRABLY, 2016). Une attaque (DDos) se produit lorsque des milliers de requêtes sont effectuées, souvent à partir d’un réseau de machines à qui ils demandent de leur envoyer du contenu simultanément. En outre, ce nombre immense de requêtes fait « exploser » les serveurs eux-mêmes piratés.

Afin de comprendre clairement ce qu’il a pu se passer lors de cette attaque et ses conséquences, nous nous intéresserons tout d’abord au fonctionnement détaillé du système DNS qui régit aujourd’hui internet. Nous ferons également le point sur les conséquences de cette attaque. Qui sont les responsables, mais aussi les externalités générées par ces attaques et enfin quels sont leurs réels impacts sur le monde physique.

Le système DNS : explications, failles et sécurisations possibles

Afin de pouvoir répondre à la problématique concernant les failles de sécurisation du DNS, il est important de montrer son fonctionnement, au sein d’internet. Le DNS (Domain Name System) est l’élément central de la disponibilité des services Internet (les sites internet, message, ou encore les VPN (Virtual Private Network).

Le fonctionnement du système DNS

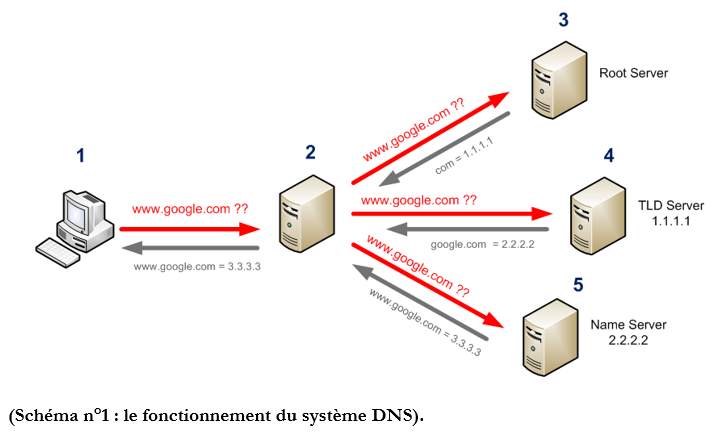

Un site internet est localisé sur un serveur identifié par une adresse IP (par exemple : 3.3.3.3). Si les visiteurs ne connaissent que le nom de domaine (comme Google par exemple), autrement dit si une personne cherche à aller sur le site de Google, la personne ne va pas taper les numéros de l’adresse IP (3.3.3.3) cela étant trop complexe. Un NDD (Nom de domaine) lui a été attribué, le nom de Google.com. Les visiteurs du site internet ne connaissent que le nom de domaine (Google), ils doivent obligatoirement connaître cette adresse pour obtenir les données du site. Le serveur DNS intervient alors pour convertir ce nom de domaine en adresse IP et permettre la consultation du site. Le schéma ci-dessus résume le processus. Lorsque l’on tape Google dans un navigateur de recherche, ce dernier passe par le nom de domaine Google.com.

Tout d’abord, il faut passer par un navigateur (tel que Google Chrome, ou encore Mozilla Firefox), l’on tape alors dans le moteur de recherche et cette requête va passer par un résolveur. Il y a 3 serveurs permettant la résolution de la requête, tout d’abord il faut savoir qu’une adresse telle que (www.google.com) se lit de gauche à droite et non de droite à gauche. Ensuite, pour aller jusqu’au site internet de Google, cela passe par les 3 serveurs différents.

Pour commencer, l’on passe par le « . » (Invisible dans une adresse telle que www.google.com il se situe avant le com) le serveur racine du DNS. Il y a 14 serveurs internationaux utilisant le point (dans le monde il y a actuellement 13 serveurs racines du DNS au niveau disposés dans le monde entier) et douze organisations contrôlent ces serveurs, deux étant européennes, une japonaise, les autres étant américaines.

Après être passé par le « . » la requête passe par l’extension par exemple [.com (pour les Organisations commerciales, mais sans restriction)], ou encore par le .fr pour la France. Il existe énormément de déclinaisons possibles au niveau des extensions, il peut y en avoir pour des villes comme le. paris, pour des pays comme le .fr pour la France ou encore pour une marque comme BNP Paribas tel que le nom de domaine devienne .bnpparibas. Les extensions sont vendues avec le nom de domaine par un bureau d’enregistrement ou registraire de nom de domaine (Registrar en anglais) « c’est une société ou une association gérant la réservation de noms de domaine Internet, dans les domaines de premier niveau où il n’y a pas de vente directe pour le registre de noms de domaine ». (Wikipedia, 2016).

La dernière requête passe par le nom de domaine vendu aussi par un bureau d’enregistrement, il faut savoir également que le bureau d’enregistrement vend le nom de domaine complet. Par exemple, le domaine (Google) et l’extension (par exemple : .com). C’est ainsi qu’une requête est résolue lorsque nous l’effectuons dans un moteur de recherche. Cela se passe également sur ordinateur, tablette, smartphone des utilisateurs.

Les principales failles liées au DNS

Le système du DNS est une infrastructure vulnérable à protéger en priorité. Les problèmes visant directement le DNS sont l’empoisonnement du cache DNS, visant à intoxiquer le résolveur pour qu’il considère que le « pirate » soit légitime. Cette opération permet ainsi de capter et de détourner les requêtes vers un autre site web, sans que les utilisateurs puissent s’en rendre compte. Le risque étant de voir confier des données personnelles en se croyant sur le site légitime de la victime de l’attaque. Il y a la réflexion, c’est lorsque des milliers de requêtes sont envoyées par l’attaquant au nom de la victime. En conséquence, lorsque les destinataires répondent, toutes les réponses convergent vers l’émetteur officiel, dont les infrastructures se trouvent affectées.

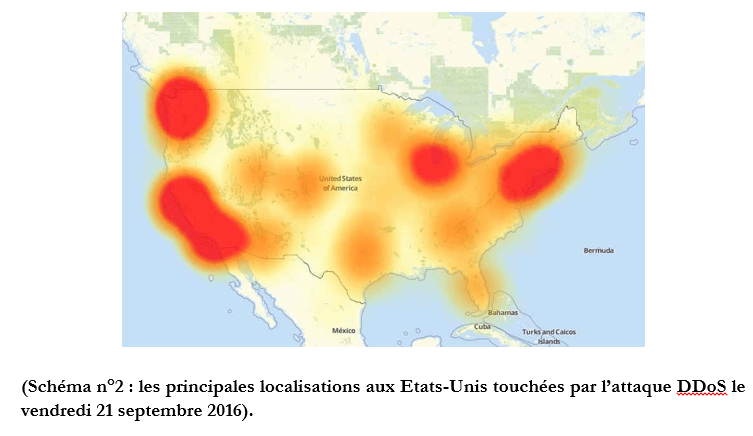

Enfin, il y a ce qui nous intéresse le plus dans ce que nous souhaitons étudier les attaques DoS (Déni de service) ayant pour objectif de rendre l’accès à un service impossible ou très pénible à l’aide d’un ordinateur ou encore le DDoS (Déni de Service Distribué) étant une forme élaborée du DoS impliquant plusieurs milliers d’ordinateurs. C’est dans cette logique que les Etats-Unis furent attaqués rappelons-le le vendredi 21 octobre 2016 dernier. Le schéma ci-dessous nous montre où les attaques ont été effectués. La côte Ouest et Est des Etats-Unis, principalement dans les grosses métropoles (Seattle, Porteland, San Franciso, Los Angeles et San Diego) pour la côte Ouest et principalement (Chicago, New-York et Washigton D.C.) pour la côte Est. Les sites touchés par ces attaques possèdent leur siège dans ces villes, il est à noter aussi que la Silicon Valley est la zone la plus affectée par cette attaque.

Les possibilités de sécurisation des principales failles liées au DNS

La sécurisation du système DNS est tout à fait possible. En effet, divers outils et méthodes nous permettent de protéger les serveurs, mais également d’éviter de se faire pirater/hacker les données ou la prise de contrôle par différents hackers. Depuis l’avènement d’internet, le monde est devenu de plus en plus connecté et complexe, un piratage de données au niveau du système DNS peut engendrer des pertes importantes pour une entreprise ou une organisation, tant au niveau macroéconomie que microéconomique, c’est en ce sens qu’il devient indispensable de sécuriser le système DNS.

Tout d’abord, il est possible d’assurer la meilleure redondance possible, de manière à ce qu’un serveur affecté par une attaque puisse être remplacé en toute transparence, par d’autres serveurs disposant des mêmes informations mais situés sur d’autres réseaux. Il est aussi possible de veiller à utiliser des versions mises à jour des logiciels DNS qui permettent de corriger, grâce à des « patchs » appropriés, pour ne pas devenir vulnérable aux attaques portant sur des failles de sécurité ayant déjà bien été identifiées. Il est également indispensable de définir un « Plan de continuité d’activité » permettant à la victime d’une attaque de poursuivre, ou de reprendre en cas d’incident grave ses activités, avec un minimum d’indisponibilité de ses services. Cette solution permet de limiter les pertes générées par une cessation d’activité.

Enfin, il est possible d’effectuer une surveillance régulière de ces serveurs et de leur configuration. Ce principe permet de vérifier la configuration des serveurs. Divers logiciels sont disponibles gratuitement, afin d’assurer depuis l’extérieur la surveillance pour les organisations ne souhaitant pas déployer une infrastructure spécifique demandant trop de coûts. La solution la plus efficace est d’envisager de déployer DNSSEC (Domain Name System Security Extensions), en déployant un protocole de sécurisation du DNS par l’authentification des serveurs. Ce système permet de limiter notamment les attaques par empoisonnement du cache vu précédemment. Ce service peut être effectué par divers bureaux d’enregistrements internationaux qui possèdent eux-mêmes leur propre serveur DNS sécurisé. L’entreprise cliente de ce dernier ne sera pas affectée par le piratage.

Après avoir exposé les différents principes du système DNS, failles et sécurisations possibles, nous allons porter notre attention sur les conséquences de cette attaque.

Les conséquences de cette attaque : les responsables, externalités, impacts réels sur le monde physique

Les Etats-Unis ont été victimes d’une cyber attaque généralisée sans précédent. L’attaque ayant pris la forme d’un DDoS (Déni de service distribué), ayant surchargé de requêtes les serveurs cibles jusqu’à les rendre indisponibles.

Les responsables de cette attaque par DDoS chez DYN

C’est la société Dyn, qui est un bureau d’enregistrement (Registrar en anglais) qui redirigent les flux internet entre les adresses IP et les noms des sites Internet qui a été directement visée par cette attaque sans précédent. C’est parce que cet hébergeur a été touché, que les différents sites internet tel que (Netflix, Reddit, LinkedIn, PayPal, le New York Times, Pinterest) et bien d’autres encore ont été paralysés. Le schéma ci-dessous, montre que le serveur DNS interrogé ayant subi l’attaque par DDoS n’a pu effectuer toutes les requêtes, ce qui explique pourquoi les sites internet n’ont pas pu fonctionner.

D’autre part les objets connectées ont eux aussi été ciblés et ont servi de passerelle pour ces différents hackers. Selon Le Figaro il y a eu « des centaines de milliers d’objets connectés, comme des caméras de surveillance, des lecteurs DVD ou encore des babyphones, dont le contrôle a été pris sans que leurs propriétaires s’en aperçoivent ». Selon Anna-Senpai ils seraient plus de 380 000 à avoir été contaminés et ayant servi de passerelle à l’exécution de cette attaque par Déni de service Distribué.

Cette attaque informatique massive, d’après le département de la sécurité intérieure et le FBI (Federal Bureau of Investigation) et les différents témoignages recueillis, aurait été effectuée par de jeunes pirates amateurs. Aucun pays étranger ne serait derrière cette vaste cyberattaque mais un groupe « non étatique ». L’enquête est toujours en cours et il faut rassembler beaucoup de données. Malgré cela il n’en demeure pas moins que ces attaques de plus en plus fréquentes au niveau international génèrent des externalités sur différents plans et différents acteurs au niveau international.

Les externalités générées par les cybers attaques au niveau géopolitique et géostratégique

Il est important de souligner que cette attaque va bien sûr générer de nouvelles externalités négatives, dans le domaine de l’internet et dans le développement des objets connectés, qui a aujourd’hui toujours du mal à s’imposer dans ce monde complexe en perpétuel changement.

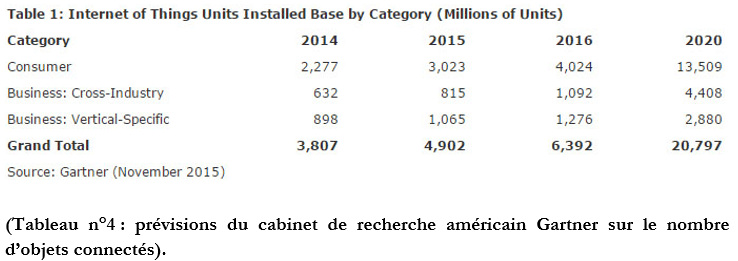

Si les objets connectés deviennent un vecteur croissant des cybers attaques et une nouvelle forme de cybercriminalité, il faut s’attendre à bien plus d’attaques de ce type qu’auparavant. Cela s’explique par le fait qu’il y a de plus en plus de machines pouvant être possiblement infectées et les objets connectés sont souvent peu sécurisés… Selon le Gartner (Cabinet de recherche américain) « on estime à 20.8 milliards le nombre d’objets qui seront connectés en 2020 ».

En conséquence cela représente une somme colossale possible de machines pouvant être infectées. Les attaques DDoS peuvent finalement être utilisées comme un « écran de fumée » afin de cacher les intentions malveillantes des hackers.

La démultiplication de ces attaques génère des externalités négatives au niveau macroéconomique. Ces attaques de plus en plus fréquentes affectent les Etats-Unis et les autres pays industrialisés. Etant donné que nous sommes dans une économie complexe, basée sur l’économie de la connaissance où l’information devient un enjeu de pouvoir, la lutte contre le piratage doit être une priorité. Yahoo ! a été également victime de piratage massif en septembre dernier. Cette attaque a récupéré les données personnelles de 500 millions d’utilisateurs et pourrait avoir des répercussions très importantes. Et plus récemment, l’hébergeur français de sites web OVH s’est aussi fait pirater les données de centaines de milliers de clients en Europe.

La réglementation au niveau mondial se doit d’avoir un protocole commun afin de pallier à ces cyberattaques, aujourd’hui il n’en est toujours qu’au niveau de discussion. Les pays industrialisés du G7 ont adopté mi-octobre dernier une série de règles de protection. Il faut signaler enfin les enjeux de cybersécurité qui posent un réel problème au gouvernement américain. Selon Hillary Clinton « Internet continue de se reposer sur des protocoles et une infrastructure conçue avant que la cybersécurité ne soit un problème », cela montre qu’au point de vu géopolitique et géostratégique, la cybersécurité représente aujourd’hui un enjeu de taille mais également de pouvoir en particulier avec l’émergence d’objets connectés non sécurisés.

Les impacts économiques, sociaux et réels du piratage des objets connectés

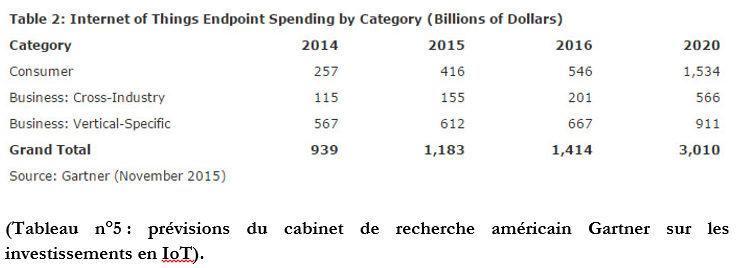

Enfin sur cette dernière partie nous allons porter notre attention sur les externalités négatives générées par ces cybers attaques sur le plan social mais aussi économique. Toujours selon le cabinet américain Gartner, les investissements globaux dans le domaine de l’internet des objets en 2016 représenteraient plus de 1,414 milliards et représenteront selon eux en 2020 plus de 3,000 milliards de dollars de dépenses.

Il est à noter que cette étude fut réalisée avant l’émergence de ces dernières cybers attaques. Ces nouvelles attaques récurrentes ne seraient pas un frein aux investissements IoT ? En terme économique au niveau Américain mais aussi au niveau macroéconomique si les objets connectés deviennent de formidables outils de piratages, ces derniers risques d’affecter les investissements. En effet, les entreprises pourraient être de plus en plus réticentes à utiliser des objets connectés. D’autre part, au niveau sociologique si l’on veut que l’internet des objets devienne indispensable à notre vie future, les utilisateurs d’objets connectés se doivent d’être rassurés mais aussi leurs dispositifs protégés. Car d’après le tableau vu précédemment au niveau du grand public il y aurait plus de 1,534 milliards de dollars d’investissements qui seraient réalisés. « Beaucoup de révolutions sont mortes, car elles n’ont pas su trouver leur public » (Baulant, 2015). Dans cette logique, il est indispensable de prendre en compte le point de vue social mais aussi économique.

Enfin au niveau microéconomique, ce piratage risque d’avoir également de réels impacts pour les utilisateurs objets connectés. Une entreprise se faisant pirater ses caméras connectées pourra également avoir de graves conséquences au niveau de la sécurité de ses salariés. Egalement du point de vue médical, avec les futurs dosages personnalisés « objectifs » rendus possibles grâce au Big Data, collectés par les objets connectés. Si l’objet a été piraté et n’affiche pas de bons résultats et que l’on administre au patient une dose mortelle d’un produit par erreur à cause de ce piratage, qui assumera la responsabilité de ces actes ? Dans cette logique, l’objet connecté peut devenir dans les cas les plus graves, une arme se retournant contre son utilisateur à cause du piratage.

Conclusion

Dans un monde de plus en plus connecté, la dernière attaque ayant visé les Etats-Unis le vendredi 21 octobre dernier, montre qu’aujourd’hui le monde d’internet et l’émergence des objets connectés, représente d’immenses enjeux de sécurisation. Mais, également peut générer de réels problèmes tant au niveau géopolitique, géostratégique, avoir des réelles conséquences économiques, sociales et générer des impacts négatifs sur notre vie future à cause de la récurrence de ces attaques. Aujourd’hui l’urgence est réellement d’imposer un protocole de communication commun aux objets connectés afin que ces derniers ne deviennent plus des facteurs infectieux. Il faut réfléchir à des sécurisations de ce protocole commun au niveau international si l’on veut stopper cette nouvelle forme de cyber criminalité. Nous sommes aujourd’hui dans une guerre économique mais tendant de plus en plus à devenir une guerre connectée et la sécurisation et le protocole commun deviendront un enjeu d’impérialisme, d’influence et d’intimidation. Mais sans ce protocole commun cette infection ne pourra être contenue. Si l’on veut réellement que l’internet des objets devienne indispensable à notre vie de tous les jours, il n’y aura pas d’autre solution afin qu’il s’impose à notre nouvelle économie, connectée, complexe basée sur l’économie de la connaissance.

Par Julian RIOCHE, promotion 2016-2017 du M2 IESC d’Angers

Références

20.8 milliards d’objets connectés en 2020

http://www.stuffi.fr/20-8-milliards-dobjets-connectes-en-2020/

Bureau d’enregistrement

https://fr.wikipedia.org/wiki/Bureau_d%27enregistrement

[Flash] Les smart cities les plus vulnérables contre une cyber attaque !

http://www.objetconnecte.com/flash-smart-cities-vulnerables-cyber-attaque-0308/

Comment une armée d’objets connectés infectés a cassé Internet

Cours Méthodologie de l’intelligence économique, BAULANT C., M1 IESC, Université Angers, 2015.

Cyberattaque : les objets connectés pris pour cible par les pirates

Cyberattaque sur des objets connectés

DDoS, DNS, IoT: que veulent dire ces trois mots qui ont mis le Web à terre?

Hier, ce sont des objets connectés qui ont attaqué Internet

Internet des objets

https://fr.wikipedia.org/wiki/Internet_des_objets

La déferlante des objets connectés dans l’entreprise : le paradis des hackers

Les objets connectés : où en sommes-nous ?

https://master-iesc-angers.com/les-objets-connectes-ou-en-sommes-nous/

LEVET J-L., 2001, Intelligence Economique, mode de pensée, mode d’action, Paris, Economica, collection l’IE.

Objets connectés : quels sont les enjeux éthiques ?

https://master-iesc-angers.com/objets-connectes-quels-sont-les-enjeux-ethiques/

Une immense cyberattaque a visé des grands sites Web

Une partie du Web en rade à cause d’une attaque géante (ça va mieux)

http://www.20minutes.fr/high-tech/1947535-20161021-partie-web-rade-cause-attaque-geante-ca-continue

WikiLeaks