Le printemps 2020 a emmené son lot de disruptions dans la gestion des organisations en raison de la crise du COVID-19 qui met depuis presque une année la stabilité du monde à rude épreuve. Si la gestion de cette crise sanitaire et celle de la crise économique qui en découle sont plus ou moins propre à chaque pays et entité, les entreprises ont, elles, en commun l’adoption de pratiques nouvelles comme le télétravail, les nouvelles réalités économiques, les changements dans leurs relations avec les tiers, qui nécessitent des stratégies, des méthodes et des adaptations nouvelles. Quand bien même bon nombre des enjeux actuels existaient déjà avant la crise sanitaire, ils se sont nettement amplifiés notamment avec la mise en place des distanciations sociales, le confinement et le passage exponentiel au digital. Ainsi, la gestion du risque prend de l’ampleur tant la nécessité de réduire l’incertitude est croissante. Pour rappel, le risque peut être définie comme la survenance d’un événement aléatoire et imprévisible qui a des conséquences sur l’activité. La surveillance des environnements financiers, juridiques, fiscaux, opérationnels et politiques semblait faire, pendant longtemps, la panacée de la gestion du risque. Pourtant les aspects climatiques et environnementaux ne sont pas en reste. La gestion des risques ne saurait non plus laisser de côté le risque cyber étant donné qu’il fait partie du cœur de l’activité des entreprises et des organisations en général.

Avec la transformation digitale et le nombre sans cesse croissant de données gérées, la cybersécurité n’est plus une question de protection du patrimoine immatérielle mais implique également la protection de l’activité et de toute la chaine de valeur étant donné que les attaques informatiques paralysent l’activité. Aujourd’hui la force d’une entreprise se mesure à l’interopérabilité de ses systèmes et donc des différentes parties qui la composent, qui sont une et indissociable. La mise en œuvre d’une politique de cybersécurité est une dynamique qui rentre dans le cadre de la stratégie et nécessite des apports humains et techniques. Avec un retour en force des ransomwares l’année dernière, les spécialistes du sujet prédisaient l’augmentation des attaques contre les villes, les collectivités, les gouvernements, le cloud avec les jeux vidéo. Sachant qu’une toute petite faille peut servir à paralyser des organisations et que l’aspect le plus déplorable est la révélation par l’extérieur de possibilités de faille dans le système, la protection systémique n’est plus uniquement une question technique mais aussi managériale dans la mesure où il faut installer une culture de la protection des données, de l’information et des systèmes d’information – culture de la protection prêchée justement par l’intelligence économique-. Quelle sont les enjeux des risques cyber ? Quel a été l’impact du Covid ? Quelle est la portée du risque humain ? Quelle approche pour, à défaut de maitriser totalement, gérer le risque cyber ?

Statistiques, chiffres clés et risque humain

Selon le rapport Hiscox 2020 sur la gestion des cyber-risques[1], le coût moyen des pertes liées aux cyberattaques en France ne cesse de grimper et a été évalué à 35000 euros par incident en 2019. Le total des pertes est passéde 1,1 à 1,6 milliards d’euros entre 2018 et 2019. En revanche le nombre des entreprises touchées par un cyber-évènement passe de 67% à 37% en France, et les dépenses ont progressées de 39%. Alors que les grandes entreprises de plus de 1000 salariés sont les plus visées (51% ont signalé au moins un incident), les PME sont souvent les plus exposées en raison de leur faible expertise en protection systémique. Ainsi des actions sont mises en place à différent niveau, pour à défaut d’endiguer, limiter les risques. Nous pouvons évoquer entre autres le site de l’agence Européenne enisa.europe.eu qui propose un large panel de documentations, de formations et de communications sur des évènements, le site du gouvernement Français cybermalveillance.gouv.fr, le site de l’Agence nationale de la sécurité des systèmes d’informations ssi.gouv.fr également diffuse énormément d’informations pouvant aider les entreprises et même les particuliers dans leur protection. Enfin, le site Le monde informatique propose également une rubrique dédiée à la cybersécurité et la rédaction a organisé entre mars et juin des webconférence, des débats, témoignages et démonstrations de partenaires sur le thème de la cybersécurité.

Par ailleurs les attaques informatiques, sont d’ordres diverses. D’après un sondage de OpinionWay et du CESIN, l’hameçonnage ou phishing est la plus répandue. Evaluée à 79% des cas de Cyberattaque, elle consiste à leurrer l’internaute pour lui soutirer des informations personnelles. L’arnaque au président qui représente 47% des attaques consiste en une fraude au cours de laquelle le fraudeur cible une entreprise ou une personne en se faisant passer pour un directeur hautement placé dans la hiérarchie ou une personnalité. Il organise des échanges par mail ou par téléphone pour instaurer la confiance avant de sévir. L’exploitation d’une vulnérabilité (43%) concerne l’exploitation des failles dans les systèmes d’informations et d’exploitation. Les vulnérabilités sont dues aux technologies de plus en plus complexes des systèmes d’informations des organisations. Ces vulnérabilités sont parfois connues mais pas corrigées. Les attaquants profitent du temps entre la détection et la correction pour exploiter les vulnérabilités, rendant ainsi nécessaire le contrôle permanent des systèmes. Il serait toutefois naïf de considérer que les vulnérabilités proviennent toujours du système. Il y a 20 ans le programme malveillant Iloveyou s’était répandu sur des dizaines de millions de machines dans le monde et avait été responsable d’environ 10 milliards de dollars de dommages en touchant le pentagone, la CIA, de grandes entreprises comme L’Oréal, Nestlé et Siemens, en exploitant une faille humaine. Le virus nommé « LOVE-LETTER-FOR-YOU.TXT.VBS » s’est propagé justement parce qu’il a su exploiter la faille liée à l’émotion humaine. « Tout le monde veut être aimé » a affirmé l’auteur.

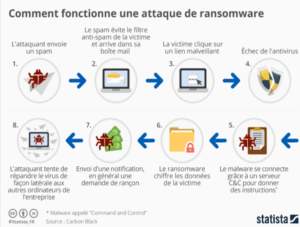

De plus en plus d’entreprises prennent la mesure des choses tant les attaques sont multipliées, complexifiées, récurrentes, médiatisées et avec la mise en place du RGPD. Elles intègrent la sensibilisation dans leurs politiques de protection de SI. Toutefois, par excès de confiance accordée aux mécanismes mises en place, par manque d’informations et d’attention parfois par des actions malveillantes des employés ou ex-salariés, les virus sévissent encore énormément en entreprise, se propagent dans tout le système en pénétrant simplement un appareil. Les logiciels rançons et programmes malveillants utilisent certaines méthodes comme le chiffrement pour contourner les systèmes de sécurité.

D’après Christiane Féral-Schuhl, présidente du CNB, dans 80% des cas ce sont des employés ou ex-salariés qui portent atteintes pour une raison ou une autre aux systèmes d’informations de leurs employés ou ex-employés. La recrudescence des attaques par hameçonnage, les intrusions dans les systèmes en utilisant le pare feu humain comme faille, montrent que l’humain se révèle un talon d’Achille de la chaine devant être intégrée aux solutions de surveillance. La contrainte est de ne pas faire de la sécurité un barrage à l’innovation et à la confiance nécessaire au dynamisme d’un climat des affaires. Même s’il n’est pas nouveau de considérer l’humain comme facteur de risque, l’échec des mesures de protection basées sur l’outil démontre qu’il doit non seulement faire l’objet d’analyse comme tous les autres risques, mais aussi de stratégies afin de ne pas faire finalement plus de mal que de bien aux organisations.

Quid de l’après Covid ?

Avec le Covid les systèmes d’informations ont été sur-sollicités. La fracture numérique a rendu compliqué le suivi à distance de certains employés. Le télétravail massif, l’utilisation des équipements personnels et des VPN, l’utilisation des matériels et outils inhabituels comme les outils de visioconférence, le partage des données hors sol, le changement du cadre de travail, l’allègement des procédures, la consultation de sites internet non sécurisés -surtout pour s’informer sur le Covid- ont accru la vulnérabilité des systèmes. Il va sans dire que la crise a généré des opportunités d’attaques. Les sites internet et logiciels piégés se sont répandu ces 8 derniers mois. Selon Palo Alto, plus de 86600 noms de domaines liés à la pandémie auraient été créés entre le 09 Mars et le 26 Avril 2020. Alors que Sophos observe des pics de connexions allant jusqu’à 130.000/jour à des sites récents ayant un nom de domaine lié au COVID. La popularité de ZOOM, outil de visio conférence très utilisé dans les domaines professionnel et académique, a valu la compromission de plusieurs comptes d’utilisateurs. Des vulnérabilités concernant l’application ont été publiés sur des forums et vendues. Le soir du 20 Octobre 2020, Sopra Steria société de service informatique a été touchée par un ransomware qui visait probablement ces clients notamment les groupes financiers depuis plusieurs mois. Notons dans les attaques les plus retentissantes de cette année celles du transporteur maritime CMA CGM, de l’éditeur de logiciel Allemand Software AG. Les menaces internes incluent la violation de données dont a été victime le groupe canadien Desjardins avec l’usurpation de l’identité de plusieurs employés par un de leur collègue, le piratage des comptes Twitter après qu’une faille d’un employé soit exploitée par des adolescents, ou encore le vol de propriété intellectuelle de Cybereason.

Nous l’avons compris la confiance sans faille que ce soit en l’outil ou en l’humain n’est pas de mise. Le contrôle a également ses limites.. Les solutions préconisées par les experts jusqu’alors prévoient une approche holistique intégrant système IT, système industriel, et capital humain avec une analyse des comportements à risques des employés, et de toutes les parties prenantes, qui d’une manière ou d’une autre, sont amenées à entrer en contact avec le système interne d’une part, et d’autre part une protection du périmètre externe, des outils collaboratifs, de toute la chaine et un plan d’intervention en cas d’incident. Sur le plan financier, la gestion de risque exige un plan de continuité d’activité incluant une assurance au même titre que pour la survenance des catastrophes naturelles, des explosions ou des incendies, au vu de l’accroissement des risques financiers intrinsèquement liés aux attaques. L’assurance-cyber permet aux organisations de ne pas porter le risque inhérent aux frais liés aux paiements des cyber rançons, à la résolution des incidents, aux frais de réclamations et à la perte d’exploitation. Cependant, ces contrats n’incluant pas les garanties de fraudes liées au Phishing par exemple, il est important de faire la distinction et de maitriser non seulement les risques couverts par les polices d’assurance mais également le contour de la question du risque cyber aussi bien par les grandes entreprises, les PME que les TPE. A ces préconisations peuvent s’ajouter l’analyse des compétences internes et présentes sur le marché en matière de cybersécurité et de stratégie de sécurité et une démarche inclusive d’intelligence économique. En effet, les attaques ne sont pas uniquement motivées par les rendements financiers mais peuvent être également dans l’optique d’espionner l’organisation victime en vue de soutirer des informations stratégiques. Le rôle du RSSI ou CISO a ainsi évolué. Il est désormais acteur de la stratégie de long terme de l’entreprise et garant de la sécurité de l’information.

Quelles compétences pour la sécurité organisationnelle ?

Outre les compétences techniques de protection et de prévention des éventuelles attaques, le professionnel de la sécurité d’information a des compétences connexes. C’est un leader qui recentre sa mission sur la protection des informations sensibles ou peu sensibles de l’entreprise, en respectant les contraintes budgétaires et en drainant toutes les autres fonctions de l’entreprise dans une logique de coopération au sein de l’organisation et au-delà, et de fournisseur-client interne. Il travaille de concert avec la finance pour répondre à la contrainte budgétaire, avec la conformité et le juridique pour répondre aux contraintes légales et règlementaires, avec la gestion des talents et des ressources humaines pour la formation, la sensibilisation des collaborateurs avec les canaux appropriés. Il gère la monté en compétence de profils qui ne sont pas susceptibles de représenter un risque ou une faille pour l’organisation, étant donné que la valeur de la chaine se mesure à celle de son maillon le plus faible.

En bref, le RSSI doit montrer des compétences hétéroclites, analytiques, agiles et adaptatives. Le domaine de la cybersécurité est vaste et très varié. Même s’il est encore très technique il est aussi diversifié avec pour impératif de tenir en compte le risque humain, respecter les contraintes et surtout ne pas être un frein à l’innovation. Le Covid-19 a démontré que non seulement le risque cyber prend de l’ampleur mais tout le domaine de la cybersécurité fait de même. Les investissements grossissent, les compétences évoluent, la prise de conscience également. La cybersécurité n’est plus ni à prendre à la légère, ni un domaine complètement technique dans le brouillard de l’incompréhension des utilisateurs et des dirigeants.

Par Colette Armandine AHAMA, promotion 2020-2021 du M2 IESCI

Sigles

CESIN : Club de la Sécurité de l’Informatique et du Numérique

CISO: Chief Information Security Officer

CNB : Conseil National des Barreaux

IT : Information Technology

PME : Petite et Moyenne Entreprises

RSSI : Responsable de la sécurité des systèmes d’information

SI : Système d’Information

TPE : Très Petite Entreprise

Sources et Liens

Source Image 1 : https://fr.statista.com/infographie/15871/types-de-cyberattaques-les-plus-courantes-entreprises-francaises/

Source Image 2 : https://fr-statista-com.buadistant.univ-angers.fr/infographie/9377/comment-fonctionne-une-attaque-de-ransomware/

https://www-cairn-info.buadistant.univ-angers.fr/revue-i2d-information-donnees-et-documents-2017-3-page-32.htm

https://www.globalsecuritymag.fr/10-cyberattaques-marquantes-et-10,20200917,102862.html

https://orangecyberdefense.com/fr/solutions/threat-intelligence/veille-en-vulnerabilites/

https://unit42.paloaltonetworks.com/covid-19-cloud-threat-landscape/

https://www.hiscox.fr/courtage/sites/courtage/files/documents/2020_RAPPORT_CYBER_HISCOX.pdf

[1] https://www.hiscox.fr/courtage/sites/courtage/files/documents/2020_RAPPORT_CYBER_HISCOX.pdf